اخر تحديث في يونيو 29, 2023 بواسطة حمدي بانجار

مجموعة رولات Mikrotik مهمة جدا لاصحاب الشبكات المستخدمة لسيرفر Mikrotik

أسعد الله اوقاتكم بكل خير ونرحب بكم مجددا في حضرموت التقنية .

اليوم نقدم لكم مجموعة رولات Mikrotik مهمة جدا لاصحاب الشبكات المستخدمة لسيرفر Mikrotik والتي ستحتاج إليها في شبكتك .

بسم الله نبداء :

- الخدمات الآمنة وقواعد جدار الحماية :

في بعض الأحيان ، في سجلات Mikrotik ، سترى أن بعض الـ ip القادم من WAN / LAN تحاول تسجيل الدخول إلى الـ Mikrotik الخاص بك باستخدام SSH ، Winbox إلخ.

لتأمين جهاز التوجيه مايكروتك الخاص بك ، سيكون أفضل حل هو وضع قائمة بالشبكات التي ينبغي أن يسمح لها بالوصول إلى جهاز التوجيه إداريا ، وحظر كل شيء آخر.الرول التالي سوف يقوم بإنشاء قائمة بالعناوين التي سيكون لها عنوان IP لجهاز الإدارة الخاص بك . ثم سيسمح بالولوج لكل المنافذ مثل WINBOX و FTP و SSH و TELNET من قائمة العناوين هذه فقط ، ولن تتمكن بقية عناوين الـ ip من الوصول إلى هذه المنافذ أبدا.

/ip firewall address-list

add list=management-servers address=10.10.0.1

#

/ip firewall filter

add chain=input src-address-list=management-servers protocol=tcp dst-port=21,22,23,80,443,8291 action=accept

#

add chain=input protocol=tcp dst-port=21,22,23,80,443,8291 action=drop

ينصح بشدة تعطيل جميع الخدمات غير الضرورية على جهاز MikroTik Router خصيصا SSH / FTP والذي يستخدم بشكل كبير في الاختراقات , تأكد أيضًا من تغيير منافذ الخدمات الافتراضية إلى رقم آخر ، ويفضل أن تكون منافذ أعلى غير مستخدمة مثل 50000 أو أعلى أو بالمثل .

- كيفية منع الفيروسات VIRUS عن جهاز الراوتر الخاص بك :

سنستخدم جدا الحماية فاير وول لتأمين المايكروتك من الفيروسات الضارة. قم أولاً بنسخ جميع محتويات الرول أدناه إلى المفكرة ، ثم اقرأها بعناية ، وأضف/ إزل أي قواعد غير ضرورية.

##########################################################################

#### Remove HASH # sign if you want to apply the required rule #

#### Syed Jahanzaib / aacable@hotmail.com / http://aacabel.wordpress.com #

##########################################################################

#

/ip firewall filter

add chain=input connection-state=established comment="Accept established connections"

add chain=input connection-state=related comment="Accept related connections"

add chain=input connection-state=invalid action=drop comment="invalid connections"

add chain=input protocol=udp action=accept comment="UDP" disabled=no

add chain=forward connection-state=invalid action=drop comment="invalid connections"

#### ALLOW VPN (PPTP) CONNECTIONS TO MIKROTIK VPN SERVER

#add action=accept chain=input disabled=no dst-port=1723 protocol=tcp

#add action=accept chain=input disabled=no protocol=gre

#

#### TO BLOCK DNS ATTACK on WAN INTERFACE

#/ip firewall filter

#add chain=input action=drop dst-port=53 protocol=udp in-interface=ether1 # WAN INTERFACE

#add chain=input action=drop dst-port=53 protocol=tcp in-interface=ether1 # WAN INTERFACE

#

#### TO BLOCK PROXY ACCESS PORT 8080 / ATTACK on WAN INTERFACE

#add chain=input action=drop dst-port=8080 protocol=tcp in-interface=ether1 # WAN INTERFACE

#

#### TO BLOCK ICMP TRAFFIC EXCEPT FROM THE Management PC IP

# Blocking ICMP Traffic, saves you from many headaches

# add action=drop chain=input comment="PING REPLY" disabled=no protocol=icmp src-address=!10.10.0.4

#

#### TO BLOCK TRACEROUTE TRAFFIC

#/ip firewall add action=drop chain=forward comment="Traceroute" disabled=no \

# icmp-options=11:0 protocol=icmp

# add action=drop chain=forward comment="" disabled=no icmp-options=3:3 \

# protocol=icmp

# add action=drop chain=input comment="Disable ICMP ping" disabled=no protocol=\

# icmp

#

#### TO BLOCK COMMON VIRUS PORTS

add chain=virus protocol=tcp dst-port=135-139 action=drop comment="Blaster Worm"

add chain=virus protocol=udp dst-port=135-139 action=drop comment="Messenger Worm"

add chain=virus protocol=tcp dst-port=445 action=drop comment="Blaster Worm"

add chain=virus protocol=udp dst-port=445 action=drop comment="Blaster Worm"

add chain=virus protocol=tcp dst-port=593 action=drop comment="________"

add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment="________"

add chain=virus protocol=tcp dst-port=1080 action=drop comment="MyDoom"

add chain=virus protocol=tcp dst-port=1214 action=drop comment="________"

add chain=virus protocol=tcp dst-port=1363 action=drop comment="ndm requester"

add chain=virus protocol=tcp dst-port=1364 action=drop comment="ndm server"

add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen cast"

add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx"

add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichlid"

add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment="Worm"

add chain=virus protocol=tcp dst-port=2745 action=drop comment="Bagle Virus"

add chain=virus protocol=tcp dst-port=2283 action=drop comment="Dumaru.Y"

add chain=virus protocol=tcp dst-port=2535 action=drop comment="Beagle"

add chain=virus protocol=tcp dst-port=2745 action=drop comment="Beagle.C-K"

add chain=virus protocol=tcp dst-port=3127-3128 action=drop comment="MyDoom"

add chain=virus protocol=tcp dst-port=3410 action=drop comment="Backdoor OptixPro"

add chain=virus protocol=tcp dst-port=4444 action=drop comment="Worm"

add chain=virus protocol=udp dst-port=4444 action=drop comment="Worm"

add chain=virus protocol=tcp dst-port=5554 action=drop comment="Sasser"

add chain=virus protocol=tcp dst-port=8866 action=drop comment="Beagle.B"

add chain=virus protocol=tcp dst-port=9898 action=drop comment="Dabber.A-B"

add chain=virus protocol=tcp dst-port=10000 action=drop comment="Dumaru.Y"

add chain=virus protocol=tcp dst-port=10080 action=drop comment="MyDoom.B"

add chain=virus protocol=tcp dst-port=12345 action=drop comment="NetBus"

add chain=virus protocol=tcp dst-port=17300 action=drop comment="Kuang2"

add chain=virus protocol=tcp dst-port=27374 action=drop comment="SubSeven"

add chain=virus protocol=tcp dst-port=65506 action=drop comment="PhatBot, Agobot, Gaobot"

add chain=forward action=jump jump-target=virus comment="jump to the virus chain"

#

#Drop port scanners

add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="Port scanners to list " disabled=no

add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP FIN Stealth scan"

add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/FIN scan"

add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/RST scan"

add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="FIN/PSH/URG scan"

add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="ALL/ALL scan"

add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP NULL scan"

add chain=input src-address-list="port scanners" action=drop comment="ping port scanners" disabled=no

#Bruteforce login prevention

#

add chain=input protocol=tcp dst-port=21 src-address-list=ftp_blacklist action=drop comment="ftp brute forcers"

add chain=output action=accept protocol=tcp content="530 Login incorrect" dst-limit=1/1m,9,dst-address/1m

add chain=output action=add-dst-to-address-list protocol=tcp content="530 Login incorrect" address-list=ftp_blacklist address-list-timeout=3h

#

#This will prevent a SSH brute forcer to be banned for 10 days after repetitive attempts.

#

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="ssh brute forcers" disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment="" disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=10m comment="" disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=10m comment="" disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" disabled=no

#

#If you want to block downstream access as well, you need to block the with the forward chain:

add chain=forward protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="ssh brute downstream" disabled=no

- حجز عناوين عندما تتجاوز الحد المقرر لها بشكل غير طبيعي :</

/ip firewall mangleli><

add action=add-src-to-address-list address-list=Worm-Infected-p445 address-list-timeout=1h chain=prerouting connection-state=new disabled=no dst-port=445 limit=5,10 protocol=tcp

/ip firewall filter/li>تسمح الرول المذكور أعلاه 5 packets في الثانية مع وجود 10 burst مخصصة للاتصالات الجديدة. ستضع قاعدة mangle العناوين في قائمة عندما تتجاوز هذا الحد.

add action=drop chain=forward disabled=no dst-port=445 protocol=tcp src-address-list=Worm-Infected-p445

add action=drop chain=forward disabled=no dst-port=445 protocol=tcp src-address-list=Worm-Infected-p445

وبهذه الطريقة لا يتم حظر الاستخدام الشرعي ، ولكن سيتم اكتشاف وتوقيف شيء مثل فيروس أو تروجان يرسل كميات كبيرة من البيانات بشكل غير طبيعي .

إنه حل أكثر أناقة من حظر مجموعة من المنافذ لجميع المستخدمين. كما يعطيك قائمة من عناوين IP للمستخدمين التي تحتاج إلى تنظيف أجهزة الكمبيوتر الخاصة بهم. - كيفية حجب أكتشاف Winbox Discovery + للحد من Winbox Access :

لإخفاء mikrotik الخاص بك من الظهور في قائمة negibour لاكتشاف الـ WINBOX & لمنع الوصول الى WINBOX من جهاز الكمبيوتر اخر والسماح له من الجهاز الخاص بك فقط استخدم ما يلي :/tool mac-server

add disabled=yes interface=all

/tool mac-server ping

set enabled=no

/ip firewall filter

add action=drop chain=input comment="block mikrotik discovery" disabled=no dst-port=5678 protocol=udp

add action=drop chain=input comment="ALL WINBOX REQUEST By MAC Address" disabled=no dst-port=20561 protocol=udp

add action=drop chain=input comment="ALL WINBOX REQUEST EXCEPT FROM MY PC" disabled=no dst-port=8291 protocol=tcp src-address=!192.168.2.6/ip neighbor discovery set ether1 discover=no/li> - كيف تسمح VPN (PPTP) اتصالات لخادم Mikrotik VPN Server :

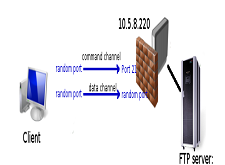

يستخدم PPTP بروتوكول GRE ، يجب عليك السماح بـ IP PROTOCOL 47 (GRE) ، وليس منفذ TCP.

منفذ TCP 1723 هو اتصال التحكم ، بينما النفق الفعلي هو GRE (البروتوكول 47).

مثال :

/ip firewall filter

add action=accept chain=input disabled=no dst-port=1723 protocol=tcp

add action=accept chain=input disabled=no protocol=gre

- حظر التورنت P2P :<

/ip firewall layer7-protocol/li><

add comment="P2P WWW web base cnoetent Matching / Zaib" name=p2p_www regexp=\

"^.*(get|GET).+(torrent|thepiratebay|isohunt|entertane|demonoid|btjunkie|mininova|flixflux|vertor|h33t|zoozle|bitnova|bitsoup|meganova|fulldls|btbot|fenopy|gpirate|commonbits).*\$"

add comment="P2P DNS Matching / Zaib" name=p2p_dns regexp=\

"^.+(torrent|thepiratebay|isohunt|entertane|demonoid|btjunkie|mininova|flixflux|vertor|h33t|zoozle|bitnova|bitsoup|meganova|fulldls|btbot|fenopy|gpirate|commonbits).*\$"/ip firewall mangle/li><

add action=mark-packet chain=postrouting comment="p2p download" disabled=no layer7-protocol=p2p_www new-packet-mark="p2p download" passthrough=no

add action=mark-packet chain=postrouting disabled=no layer7-protocol=p2p_dns new-packet-mark="p2p download" passthrough=no/ip firewall filter/li>

add action=drop chain=forward comment="Block P2p_www Packets / Zaib" disabled=no layer7-protocol=p2p_www

add action=drop chain=forward comment="Block P2p_dns Packets / Zaib" disabled=no layer7-protocol=p2p_dns

add action=drop chain=forward comment="Block General P2P Connections , default mikrotik p2p colelction / zaib" disabled=no p2p=all-p2p - حظر عنوان ماك ادريس MAC للمستخدم :<

/ip fir fi

add chain=input action=drop src-mac-address=74:EA:3A:F2:AF:90

add chain=forward action=drop src-mac-address=74:EA:3A:F2:AF:90

مجموعة رولات Mikrotik مهمة

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم

ذا اعجبك الموضوع لاتبخل علينا بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة … حضرموت التقنية