اخر تحديث في مايو 27, 2023 بواسطة حمدي بانجار

برمجة سيرفر الميكروتك – شرح اخر بالصور اكثر تفصيلا لبرمجة الميكروتك

التكوين لأول مرة

الاتصال بالموجه

هناك نوعان من أجهزة الراوتر :

اجهزة تاتي مع التكوين الافتراضي

وبدون التكوين الافتراضي.

في حالة عدم العثور على تكوين محدد ، يتم تعيين عنوان IP 192.168.88.1/24 على ether1 أو combo1 أو sfp1.

يمكن العثور على مزيد من المعلومات حول التكوين الافتراضي الحالي في مستند الدليل السريع المرفق بجهازك. سيتضمن مستند الدليل السريع معلومات حول المنافذ التي يجب استخدامها للاتصال لأول مرة وكيفية توصيل أجهزتك.

يصف هذا المستند كيفية إعداد الجهاز من الألف إلى الياء ، لذلك سنطلب منك الان مسح جميع الإعدادات الافتراضية.

عند الاتصال في المرة الأولى بالراوتر باستخدام اسم المستخدم الافتراضي admin وبدون كلمة مرور ، سيُطلب منك إعادة تعيين التكوين الافتراضي أو الاحتفاظ به (حتى إذا كان للتكوين الافتراضي عنوان IP فقط).

نظرًا لأن هذه المقالة ستفترض عدم وجود تكوين على جهاز التوجيه ، فيجب إزالته بالضغط على “r” على لوحة المفاتيح عند المطالبة أو النقر فوق الزر “إزالة التكوين” في WinBox.

جهاز التوجيه بدون التكوين الافتراضي :

إذا لم يكن هناك تكوين افتراضي على جهاز التوجيه ، فلديك عدة خيارات ، ولكن هنا سنستخدم طريقة واحدة تناسب احتياجاتنا.

قم بتوصيل منفذ ether1 لأجهزة التوجيه بكابل WAN وقم بتوصيل جهاز الكمبيوتر الخاص بك بـ ether2.

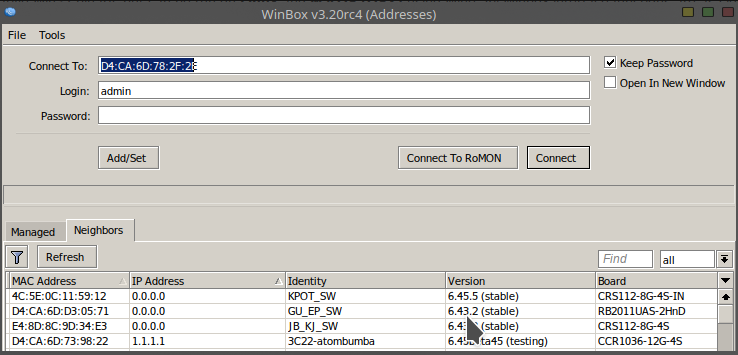

افتح الآن WinBox وابحث عن جهاز التوجيه الخاص بك في زر اكتشاف الجهاز.

إذا رأيت جهاز التوجيه في القائمة ، فانقر فوق عنوان MAC وانقر فوق اتصال.

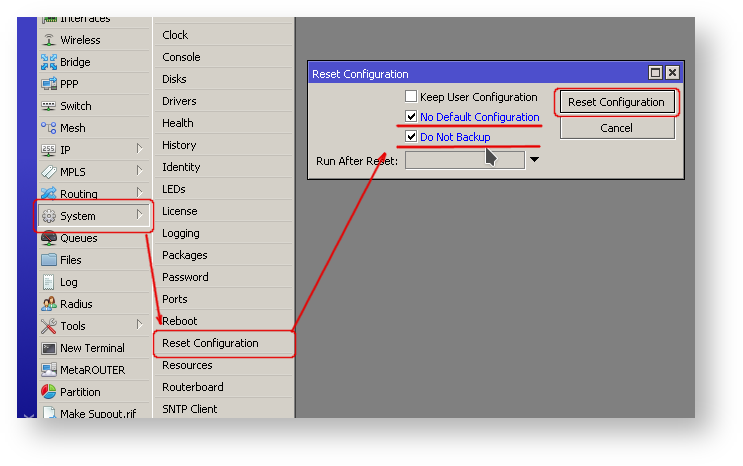

أبسط طريقة للتأكد من أن لديك جهاز توجيه نظيف تمامًا هي التشغيل

/system reset-configuration no-defaults=yes skip-backup=yes |

أو من WinBox (الشكل 1-1):

تكوين الوصول إلى IP

نظرًا لأن اتصال MAC غير مستقر للغاية ، فإن أول شيء يتعين علينا القيام به هو إعداد جهاز توجيه بحيث يكون اتصال IP متاحًا:

إضافة واجهة البريدج ومنافذ البريدج ؛

إضافة عنوان IP إلى واجهة LAN ؛

قم بإعداد خادم DHCP.

تعيين البريدج وعنوان IP سهل للغاية:

/interface bridge add name=local/interface bridge port add interface=ether2 bridge=local/ip address add address=192.168.88.1/24 interface=local |

إذا كنت تفضل WinBox / WeBfig كأدوات تكوين:

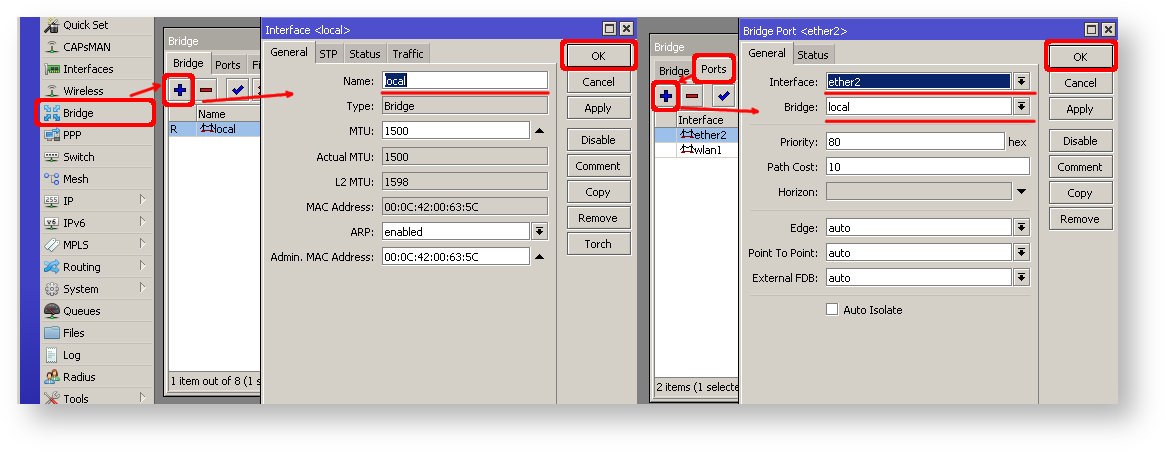

افتح نافذة Bridge ، يجب تحديد علامة التبويب Bridge ؛

انقر فوق الزر + ، سيتم فتح مربع حوار جديد ، أدخل اسم الـ Bridge المحلي وانقر فوق موافق ؛

حدد علامة التبويب “Ports ” وانقر فوق الزر + ، سيتم فتح مربع حوار جديد ؛

حدد واجهة ether2 وBridge القوائم المنسدلة للنموذج المحلي وانقر على زر موافق لتطبيق الإعدادات ؛

يمكنك إغلاق نافذة الـ Bridge الان.

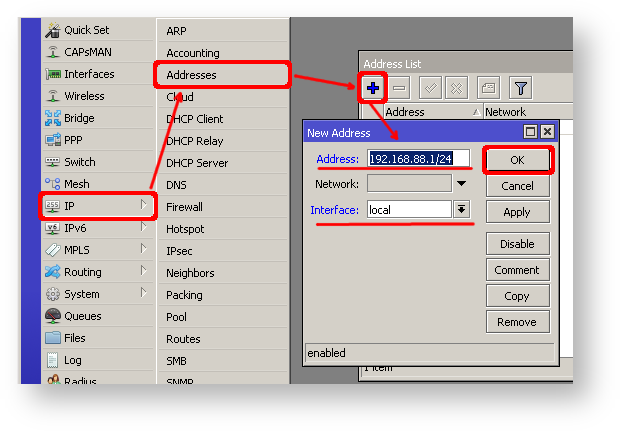

افتح Ip -> Addresses ؛

انقر فوق الزر + ، سيتم فتح مربع حوار جديد ؛

أدخل عنوان IP 192.168.88.1/24 حدد الواجهة المحلية من القائمة المنسدلة وانقر على زر موافق ؛

الخطوة التالية هي إعداد خادم DHCP. سنقوم بتشغيل أمر الإعداد لتهيئة سهلة وسريعة:

[admin@MikroTik] /ip dhcp-server setup [enter]Select interface to run DHCP server ondhcp server interface: local [enter]Select network for DHCP addressesdhcp address space: 192.168.88.0/24 [enter]Select gateway for given networkgateway for dhcp network: 192.168.88.1 [enter]Select pool of ip addresses given out by DHCP serveraddresses to give out: 192.168.88.2-192.168.88.254 [enter]Select DNS serversdns servers: 192.168.88.1 [enter]Select lease timelease time: 10m [enter] |

لاحظ أن معظم خيارات التكوين يتم تحديدها تلقائيًا وتحتاج فقط إلى الضغط على مفتاح الإدخال.

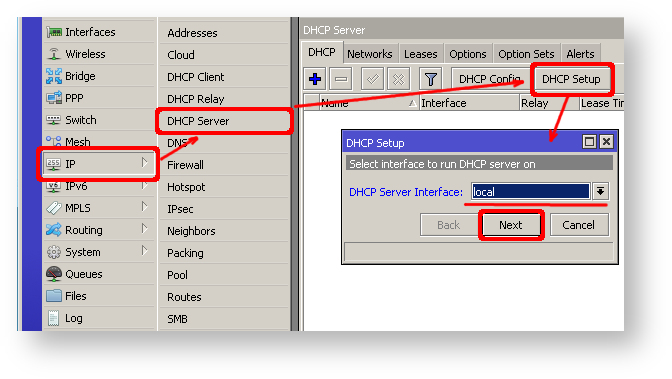

تتوفر أداة الإعداد نفسها أيضًا في WinBox / WeBfig:

افتح Ip -> DHCP Server ، يجب تحديد علامة تبويب DHCP ؛

انقر فوق الزر إعداد DHCP ، سيتم فتح مربع حوار جديد ، أدخل واجهة خادم DHCP المحلية وانقر فوق الزر التالي ؛

اتبع المعالج لإكمال الإعداد.

الآن يجب أن يكون الكمبيوتر المتصل قادرًا على الحصول على عنوان IP ديناميكي. أغلق Winbox وأعد الاتصال بالموجه باستخدام عنوان IP (192.168.88.1)

تكوين اتصال الإنترنت :

الخطوة التالية هي الوصول إلى الإنترنت إلى جهاز التوجيه. يمكن أن يكون هناك عدة أنواع من اتصالات الإنترنت ، ولكن أكثرها شيوعًا هي:

عنوان IP عام ديناميكي ؛

عنوان IP عام ثابت ؛

اتصال PPPOE.

IP العام الديناميكي :

تكوين العنوان الديناميكي هو أبسط واحد. تحتاج فقط إلى إعداد عميل DHCP على الواجهة العامة. سيتلقى عميل DHCP معلومات من مزود خدمة الإنترنت (ISP) ويقوم بإعداد عنوان IP و DNS وخوادم NTP والمسار الافتراضي لك.

/ip dhcp-client add disabled=no interface=ether1 |

بعد إضافة العميل ، يجب أن ترى العنوان المعين والحالة يجب أن تكون ملزمة

[admin@MikroTik] /ip dhcp-client> printFlags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24 |

IP العام الثابت :

في حالة تكوين العنوان الثابت ، يمنحك مزود خدمة الإنترنت معلمات ، على سبيل المثال:

IP: 1.2.3.100/24

البوابة: 1.2.3.1

DNS: 8.8.8.8

هذه ثلاث معلمات أساسية تحتاجها لتشغيل اتصال الإنترنت

لتعيين هذا في RouterOS ، سنضيف عنوان IP يدويًا ، ونضيف مسارًا افتراضيًا مع بوابة مقدمة ، ونقوم بإعداد خادم DNS

/ip address add address=1.2.3.100/24 interface=ether1/ip route add gateway=1.2.3.1/ip dns set servers=8.8.8.8 |

اتصال PPPOE

يمنحك اتصال PPPoE أيضًا عنوان IP ديناميكيًا ويمكنه تكوين DNS وgateway الافتراضي ديناميكيًا. عادةً ما يمنحك مزود الخدمة (ISP) اسم مستخدم وكلمة مرور للاتصال

/interface pppoe-client add disabled=no interface=ether1 user=me password=123 \ add-default-route=yes use-peer-dns=yes |

إجراءات Winbox / Webfig:

افتح نافذة PPP ، يجب تحديد علامة التبويب Interfaces ؛

انقر فوق الزر + ، واختر PPPoE Client من القائمة المنسدلة ، وسيفتح مربع حوار جديد ؛

حدد واجهة ether1 من القائمة المنسدلة وانقر على زر موافق لتطبيق الإعدادات.

علاوة على ذلك ، فإن واجهة WAN للتكوين هي الآن واجهة pppoe-out ، وليس ether1.

التحقق من الاتصال :

بعد التكوين الناجح ، يجب أن تكون قادرًا على الوصول إلى الإنترنت من جهاز التوجيه.

تحقق من اتصال IP عن طريق اختبار اتصال عنوان IP المعروف (خادم Google DNS على سبيل المثال)

[admin@MikroTik] > /ping 8.8.8.8HOST SIZE TTL TIME STATUS8.8.8.8 56 47 21ms8.8.8.8 56 47 21ms |

التحقق من طلب DNS

[admin@MikroTik] > /ping www.google.comHOST SIZE TTL TIME STATUS173.194.32.49 56 55 13ms173.194.32.49 56 55 12ms |

إذا تم إعداد كل شيء بشكل صحيح ، فيجب ألا يفشل الأمر ping في كلتا الحالتين.

في حالة الفشل ، راجع خطواتك لاستكشاف الأخطاء وإصلاحها

حماية جهاز التوجيه :

الآن يمكن لأي شخص في جميع أنحاء العالم الوصول إلى جهاز التوجيه الخاص بنا ، لذا فهو أفضل وقت لحمايته من المتسللين والهجمات الأساسية

وصول كلمة مرور المستخدم

تتطلب أجهزة توجيه MikroTik تكوين كلمة مرور ، نقترح استخدام أداة إنشاء كلمات مرور لإنشاء كلمات مرور آمنة وغير متكررة. بكلمة مرور آمنة نعني:

12 حرفًا كحد أدنى ؛

قم بتضمين الأرقام والرموز والأحرف الكبيرة والصغيرة ؛

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/," |

خيار آخر لتعيين كلمة مرور ،

/password |

نقترح بشدة استخدام طريقة ثانية أو واجهة Winbox لتطبيق كلمة مرور جديدة لجهاز التوجيه الخاص بك ، فقط للحفاظ على سلامته من الوصول غير المصرح به.

[admin@MikroTik] > / passwordold password:new password: ******retype new password: ****** |

تأكد من تذكر كلمة المرور! إذا نسيت ذلك ، فلا يوجد تعافي. سوف تحتاج إلى إعادة تثبيت جهاز التوجيه!

يمكنك أيضًا إضافة المزيد من المستخدمين مع الوصول الكامل أو المحدود لجهاز التوجيه في / قائمة المستخدم

أفضل ممارسة هي إضافة مستخدم جديد بكلمة مرور قوية وتعطيل أو إزالة المستخدم المسؤول الافتراضي.

/user add name=myname password=mypassword group=full/user remove admin |

ملاحظة: قم بتسجيل الدخول إلى جهاز التوجيه باستخدام بيانات اعتماد جديدة للتحقق من عمل اسم المستخدم / كلمة المرور.

الوصول إلى اتصال MAC

يعمل خادم mac افتراضيًا على جميع الواجهات ، لذلك سنقوم بتعطيل كل المدخلات افتراضيًا وإضافة واجهة محلية لعدم السماح باتصال MAC من منفذ WAN.

[admin@MikroTik] /tool mac-server> printFlags: X - disabled, * - default # INTERFACE 0 * all |

|

/tool mac-server disable 0; add interface=local; |

افعل نفس الشيء لوصول Winbox MAC

/tool mac-server mac-winbox disable 0; add interface=local; |

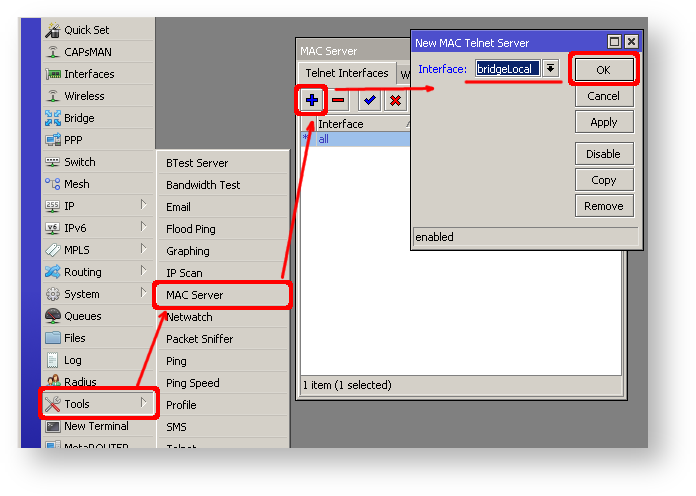

إجراءات Winbox / Webfig:

افتح Tools -> Mac Server window ، يجب تحديد علامة تبويب Telnet Interfaces ؛

انقر فوق الزر + ، سيتم فتح مربع حوار جديد ؛

حدد القائمة المنسدلة للنموذج interface local وانقر على زر موافق لتطبيق الإعدادات ؛

من قائمة الإدخالات في علامة التبويب Telnet Interface ، حدد الكل وانقر فوق x لتعطيل الإدخال المحدد.

افعل الشيء نفسه في علامة التبويب Winbox Interface لحظر اتصالات Mac Winbox من الإنترنت

اكتشاف الاجهزه المجاورة :

يستخدم بروتوكول اكتشاف MikroTik Neighbor لإظهار والتعرف على أجهزة توجيه MikroTik الأخرى في الشبكة ، وتعطيل اكتشافها على المحولات العامة:

/ip neighbor discovery-settings set discover-interface-list=local |

الوصول إلى اتصال IP

إلى جانب حقيقة أن جدار الحماية يحمي جهاز التوجيه الخاص بك من الوصول غير المصرح به من الشبكات الخارجية ، فمن الممكن تقييد الوصول إلى اسم المستخدم لعنوان IP المحدد

/user set 0 allowed-address=x.x.x.x/yy |

x.x.x.x / yy – عنوان IP الخاص بك أو الشبكة الفرعية للشبكة المسموح لها بالوصول إلى جهاز التوجيه الخاص بك.

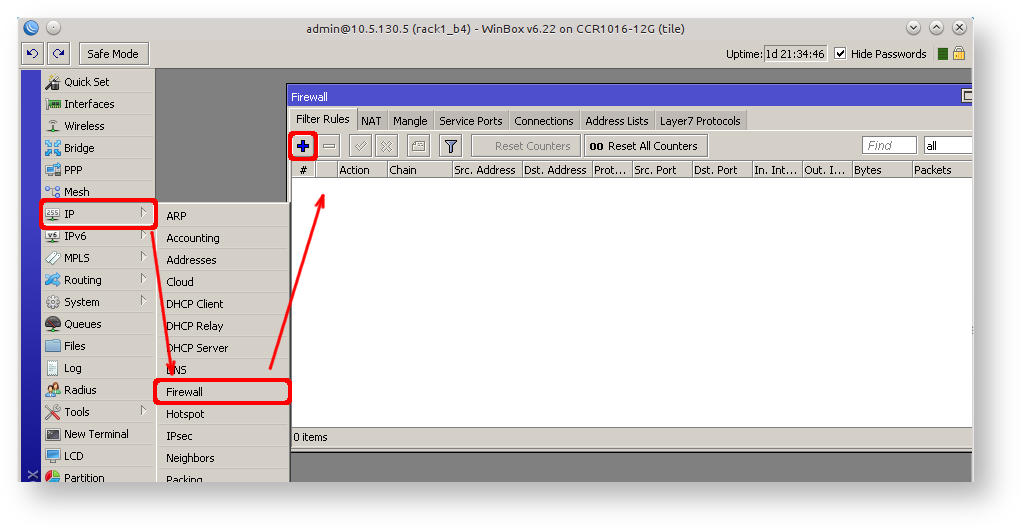

يجب أن يكون اتصال IP على الواجهة العامة محدودًا في جدار الحماية. لن نقبل سوى وصول ICMP (ping / traceroute) و IP Winbox و ssh.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else"; |

في حالة ما إذا كانت الواجهة العامة pppoe ، فيجب تعيين الواجهة الداخلية على “pppoe-out”.

تقبل القاعدتان الأوليان الحزم من الاتصالات القائمة بالفعل ، لذلك نفترض أنها لا بأس بها حتى لا تفرط في تحميل وحدة المعالجة المركزية.

القاعدة الثالثة تسقط أي حزمة يعتقد تتبع الاتصال أنها غير صالحة. بعد ذلك ، قمنا بإعداد قواعد قبول نموذجية لبروتوكولات محددة.

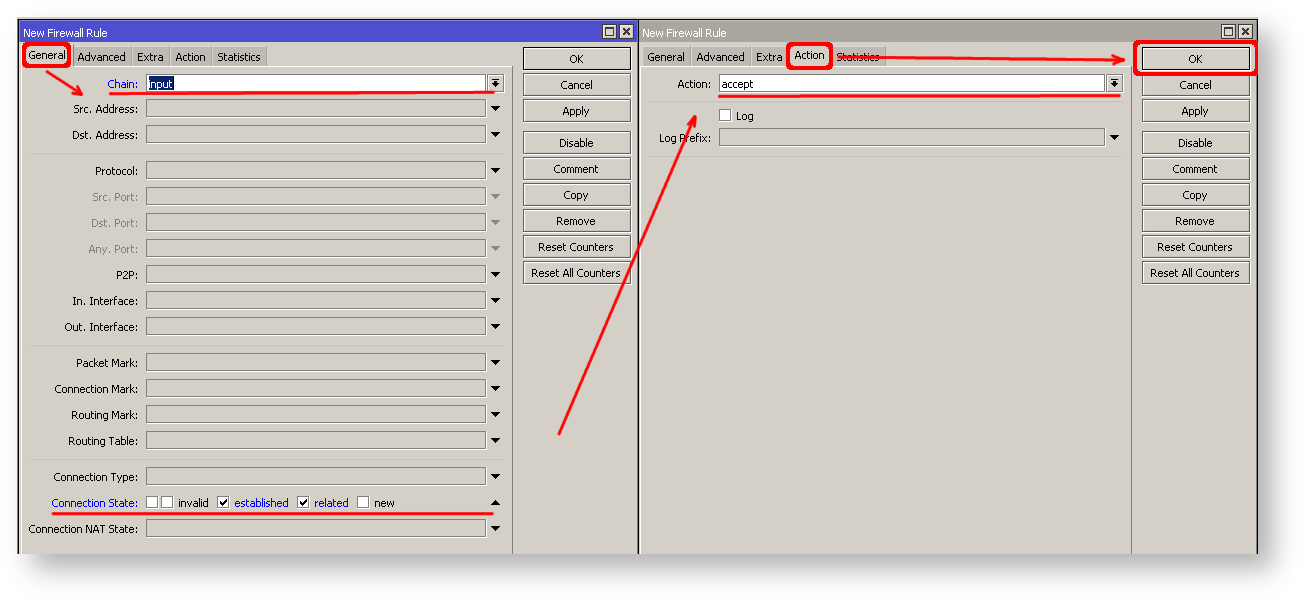

إذا كنت تستخدم Winbox / Webfig للتهيئة ، فإليك مثال على كيفية إضافة قاعدة ثابتة / ذات صلة:

لإضافة قواعد أخرى ، انقر فوق + لكل قاعدة جديدة واملأ نفس المعلمات كما هو مذكور في مثال وحدة التحكم.

خدمات إدارية :

على الرغم من أن جدار الحماية يحمي جهاز التوجيه من الواجهة العامة ، فقد لا تزال ترغب في تعطيل خدمات RouterOS.

يتم تكوين معظم أدوات RouterOS الإدارية في قائمة / ip service

احتفظ بالأمن منها فقط ،

/ip service disable telnet,ftp,www,api |

قم بتغيير منافذ الخدمة الافتراضية ، سيؤدي هذا على الفور إلى إيقاف معظم محاولات تسجيل الدخول العشوائية باستخدام SSH:

/ip service set ssh port=2200 |

بالإضافة إلى ذلك ، يمكن تأمين كل خدمة من خلال عنوان IP المسموح به أو نطاق العنوان (سوف ترد خدمة العنوان) ، على الرغم من أن الطريقة الأكثر تفضيلاً هي حظر الوصول غير المرغوب فيه في جدار الحماية لأن جدار الحماية لن يسمح حتى بفتح المقبس

/ip service set winbox address=192.168.88.0/24 |

خدمات أخرى

يتم استخدام خادم النطاق الترددي لاختبار الإنتاجية بين جهازي توجيه MikroTik. قم بتعطيله في بيئة الإنتاج.

/tool bandwidth-server set enabled=no |

قد يتم تمكين ذاكرة التخزين المؤقت لنظام أسماء النطاقات في جهاز التوجيه ، مما يقلل وقت حل طلبات DNS من العملاء إلى الخوادم البعيدة.

في حالة عدم الحاجة إلى ذاكرة التخزين المؤقت DNS على جهاز التوجيه الخاص بك أو استخدام جهاز توجيه آخر لهذه الأغراض ، قم بتعطيله.

/ip dns set allow-remote-requests=no |

تحتوي بعض أجهزة التوجيه (RouterBOARDs) على وحدة LCD لأغراض إعلامية ، أو قم بتعيين الدبوس أو تعطيلها.

/lcd set enabled=no |

من الممارسات الجيدة تعطيل جميع الواجهات غير المستخدمة على جهاز التوجيه الخاص بك لتقليل الوصول غير المصرح به إلى جهاز التوجيه الخاص بك.

/interface print /interface set x disabled=yes |

حيث “X” هو عدد من الواجهات غير المستخدمة.

يستخدم RouterOS تشفير أقوى لـ SSH ، تستخدمه معظم البرامج الأحدث لتشغيل تشفير SSH القوي:

/ip ssh set strong-crypto=yes |

يتم تعطيل الخدمات التالية بشكل افتراضي ، ومع ذلك ، فمن الأفضل التأكد من عدم تمكين أي منها عن طريق الخطأ:

- MikroTik caching proxy,

/ip proxy set enabled=no |

- MikroTik socks proxy,

/ip socks set enabled=no |

- MikroTik UPNP service,

/ip upnp set enabled=no |

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no |

تكوين NAT

في هذه المرحلة ، لم يكن الكمبيوتر الشخصي قادرًا على الوصول إلى الإنترنت ، لأن العناوين المستخدمة محليًا لا يمكن توجيهها عبر الإنترنت. المضيفون البعيدون لا يعرفون ببساطة كيفية الرد بشكل صحيح على عنوانك المحلي.

الحل لهذه المشكلة هو تغيير عنوان المصدر للحزم الصادرة إلى public IP لأجهزة التوجيه. يمكن القيام بذلك باستخدام قاعدة NAT:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade |

في حالة ما إذا كانت الواجهة العامة pppoe ، فيجب تعيين الواجهة الداخلية على “pppoe-out”.

ومن المزايا الأخرى لمثل هذا الإعداد أن عملاء NATed الموجودين خلف جهاز التوجيه ليسوا متصلين مباشرة بالإنترنت ، وبهذه الطريقة لا تكون الحماية الإضافية ضد الهجمات من الخارج مطلوبة في الغالب.

ميناء الشحن

قد تحتاج بعض أجهزة العميل إلى وصول مباشر إلى الإنترنت عبر منافذ محددة. على سبيل المثال ، يجب الوصول إلى عميل بعنوان IP 192.168.88.254 بواسطة بروتوكول سطح المكتب البعيد (RDP).

بعد إجراء بحث سريع على Google ، اكتشفنا أن RDP يعمل على منفذ TCP رقم 3389. والآن يمكننا إضافة قاعدة NAT الوجهة لإعادة توجيه RDP إلى كمبيوتر العميل.

/ip firewall nat add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \ action=dst-nat to-address=192.168.88.254 |

إذا قمت بإعداد قواعد جدار حماية صارمة ، فيجب السماح ببروتوكول RDP في سلسلة إعادة توجيه مرشح جدار الحماية.

إعداد اللاسلكي :

لسهولة الاستخدام ، سيتم إجراء إعداد لاسلكي موصّل بحيث يكون المضيفون السلكيون في نفس مجال بث Ethernet مثل العملاء اللاسلكيين.

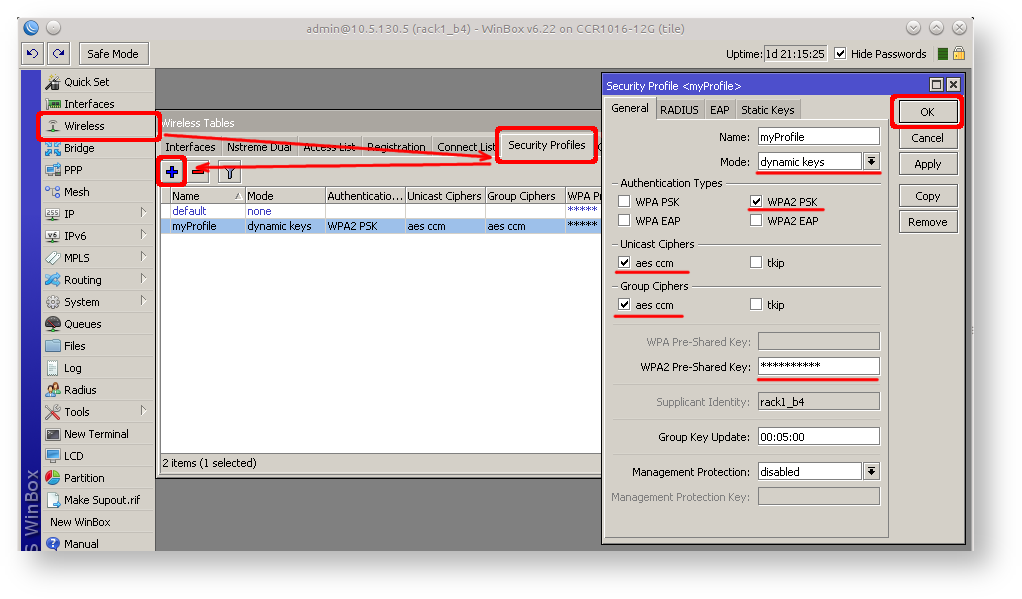

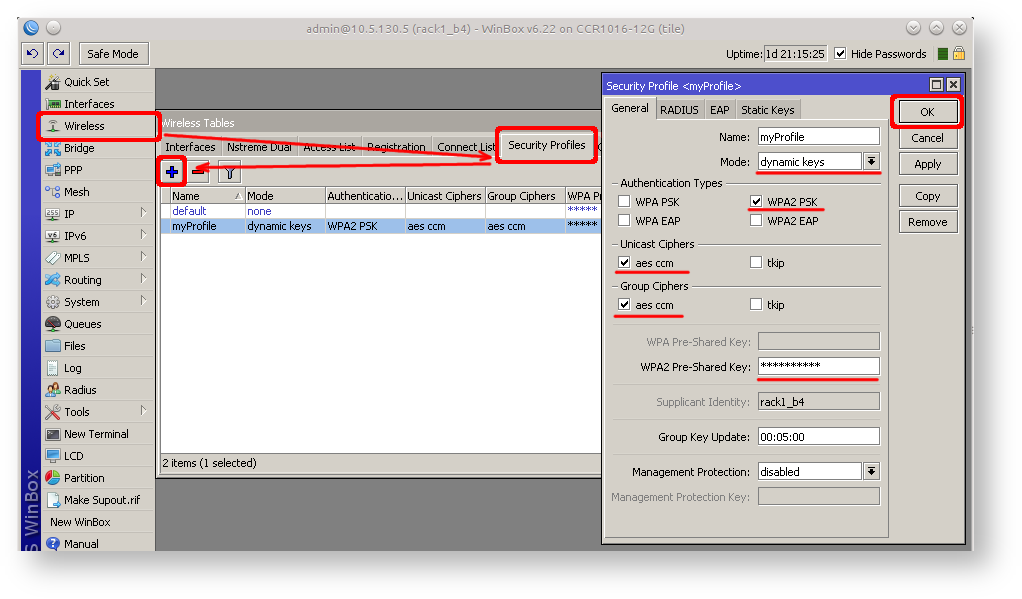

الجزء المهم هو التأكد من أن الاتصال اللاسلكي الخاص بنا محمي ، لذا فإن الخطوة الأولى هي ملف تعريف الأمان.

يتم تكوين ملفات تعريف الأمان من / interface wireless security في القائمة terminal.

/interface wireless security-profiles add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \ wpa2-pre-shared-key=1234567890 |

في Winbox / Webfig ، انقر فوق Wireless لفتح النوافذ اللاسلكية واختر علامة التبويب Security Profile.

إذا كانت هناك أجهزة قديمة لا تدعم WPA2 (مثل Windows XP) ، فقد ترغب أيضًا في السماح لبروتوكول WPA.

يجب ألا تكون مفاتيح WPA و WPA2 المشتركة مسبقًا هي نفسها.

الآن عندما يكون ملف تعريف الأمان جاهزًا ، يمكننا تمكين الواجهة اللاسلكية وتعيين المعلمات المطلوبة

/interface wireless enable wlan1; set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \ mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \ security-profile=myProfile frequency-mode=regulatory-domain \ set country=latvia antenna-gain=3 |

لفعل الشيء نفسه من Winbox / Webfig:

افتح نافذة Wireless ، وحدد واجهة wlan1 ، وانقر على زر التمكين ؛

انقر نقرًا مزدوجًا فوق الواجهة اللاسلكية لفتح مربع حوار التكوين ؛

في مربع حوار التكوين ، انقر فوق علامة التبويب اللاسلكية وانقر فوق زر الوضع المتقدم على الجانب الأيمن. عند النقر فوق الزر ، ستظهر معلمات تكوين إضافية وسيتغير وصف الزر إلى الوضع البسيط ؛

اختر المعلمات كما هو موضح في لقطة الشاشة ، باستثناء إعدادات الدولة و SSID. قد ترغب أيضًا في اختيار تردد وكسب هوائي مختلف ؛

بعد ذلك ، انقر فوق علامة التبويب HT وتأكد من تحديد كلا السلاسل ؛

انقر فوق الزر “موافق” لتطبيق الإعدادات.

تتمثل الخطوة الأخيرة في إضافة واجهة لاسلكية إلى بريدج محلي ، وإلا فلن يحصل العملاء المتصلون على عنوان IP:

/interface bridge port add interface=wlan1 bridge=local |

الآن يجب أن يكون اللاسلكي قادرًا على الاتصال بنقطة الوصول الخاصة بك ، والحصول على عنوان IP ، والوصول إلى الإنترنت.

حماية العملاء :

حان الوقت الآن لإضافة بعض الحماية للعملاء على شبكة LAN الخاصة بنا. سنبدأ بمجموعة أساسية من القواعد.

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related \ comment="fast-track for established,related"; add chain=forward action=accept connection-state=established,related \ comment="accept established,related"; add chain=forward action=drop connection-state=invalid add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \ in-interface=ether1 comment="drop access to clients behind NAT form WAN" |

تشبه مجموعة القواعد قواعد سلسلة الإدخال (قبول المنشأة / ذات الصلة والإفلات غير صالح) ، باستثناء القاعدة الأولى مع الإجراء = اتصال المسار السريع. تسمح هذه القاعدة للاتصالات الراسخة وذات الصلة بتجاوز جدار الحماية وتقليل استخدام وحدة المعالجة المركزية بشكل كبير.

هناك اختلاف آخر وهو القاعدة الأخيرة التي تسقط جميع محاولات الاتصال الجديدة من منفذ WAN إلى شبكة LAN الخاصة بنا (ما لم يتم استخدام DstNat). بدون هذه القاعدة ، إذا كان المهاجم يعرف شبكتك الفرعية المحلية أو يخمنها ، فيمكنه / يمكنها إنشاء اتصالات مباشرة بالمضيفين المحليين والتسبب في تهديد أمني.

لمزيد من الأمثلة التفصيلية حول كيفية إنشاء جدران الحماية ، ستتم مناقشة هذا القسم في قسم جدار الحماية ، أو راجع مقالة إنشاء جدار الحماية الأول مباشرةً.

حجب المواقع غير المرغوب فيها

في بعض الأحيان قد ترغب في حظر بعض مواقع الويب ، على سبيل المثال ، رفض الوصول إلى مواقع الترفيه للموظفين ، ورفض الوصول إلى المواد الإباحية ، وما إلى ذلك.

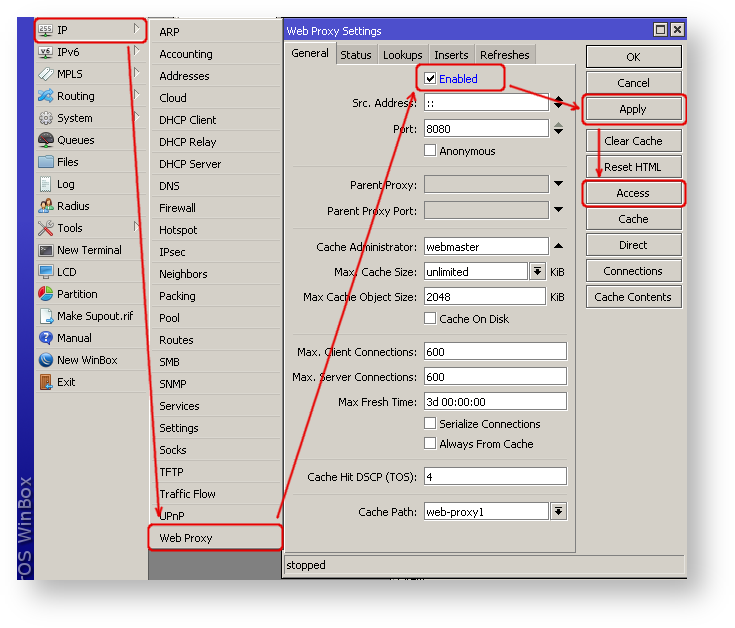

يمكن تحقيق ذلك عن طريق إعادة توجيه حركة مرور HTTP إلى خادم وكيل واستخدام قائمة وصول للسماح أو رفض بعض مواقع الويب.

أولاً ، نحتاج إلى إضافة قاعدة NAT لإعادة توجيه HTTP إلى وكيلنا. سنستخدم خادم وكيل RouterOS مدمج يعمل على المنفذ 8080.

/ip firewall nat add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \ action=redirect to-ports=8080 |

قم بتمكين وكيل الويب web proxy وإفلات بعض مواقع الويب:

/ip proxy set enabled=yes/ip proxy access add dst-host=www.facebook.com action=deny/ip proxy access add dst-host=*.youtube.* action=deny/ip proxy access add dst-host=:vimeo action=deny |

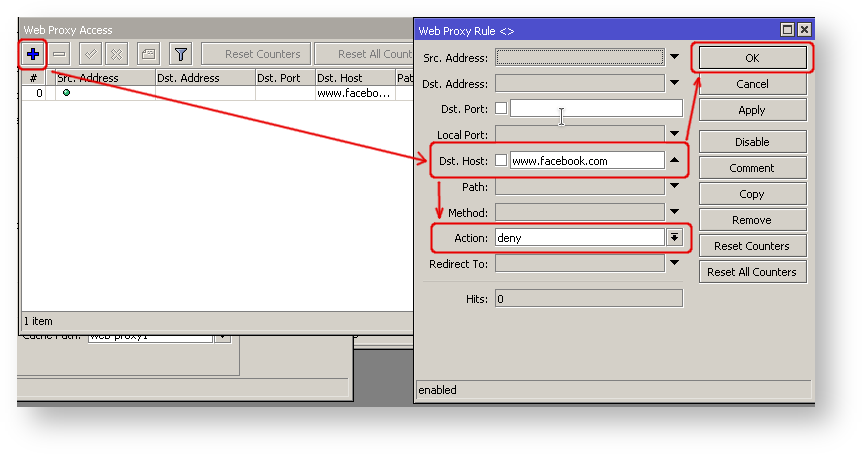

في مربع الحوار “Web Proxy Access” ، انقر فوق “+” لإضافة قاعدة وكيل ويب جديدة

أدخل اسم مضيف Dst الذي تريد حظره ، مثلا في هذه الحالة ، “www.facebook.com” ، اختر الإجراء “deny”

ثم انقر فوق الزر “موافق” لتطبيق التغييرات.

كرر الأمر نفسه لإضافة قواعد أخرى.

استكشاف الأخطاء وإصلاحها

يحتوي RouterOS على العديد من أدوات استكشاف الأخطاء وإصلاحها المضمنة ، مثل ping و traceroute و torch و packet sniffer واختبار النطاق الترددي وما إلى ذلك.

لقد استخدمنا بالفعل أداة ping في هذه المقالة للتحقق من اتصال الإنترنت.

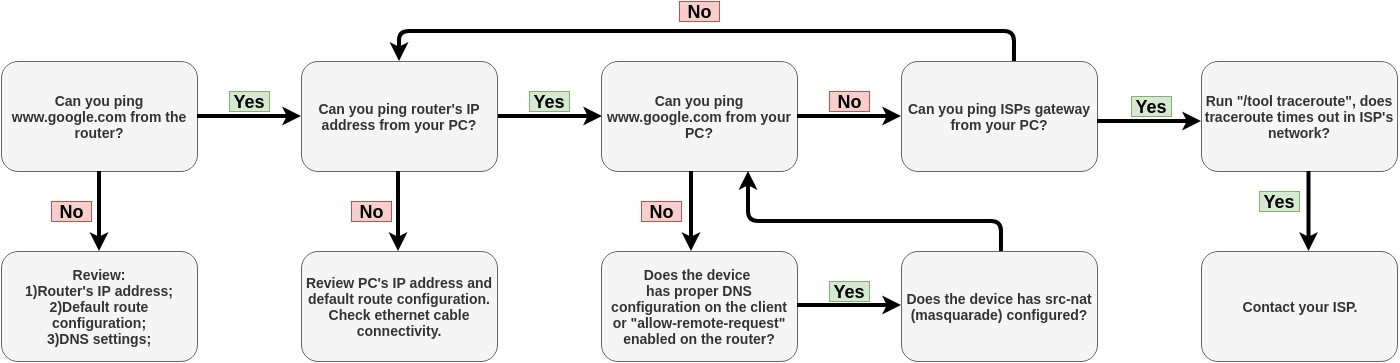

استكشاف الأخطاء وإصلاحها في حالة فشل اختبار الاتصال

تكمن مشكلة أداة ping في أنها تقول فقط أن الوجهة لا يمكن الوصول إليها ، ولكن لا تتوفر معلومات أكثر تفصيلاً. دعونا نلقي نظرة عامة على الأخطاء الأساسية.

لا يمكنك الوصول إلى www.google.com من جهاز الكمبيوتر الخاص بك المتصل بجهاز MikroTik:

أنتهى … برمجة سيرفر الميكروتك – شرح اخر بالصور اكثر تفصيلا لبرمجة الميكروتك

اذا اعجبك الموضوع برمجة سيرفر الميكروتك – شرح اخر بالصور اكثر تفصيلا لبرمجة الميكروتك لاتبخل علينا بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة … حضرموت التقنية