اخر تحديث في مايو 27, 2023 بواسطة حمدي بانجار

تعرض جهاز الميكروتك للأختراق

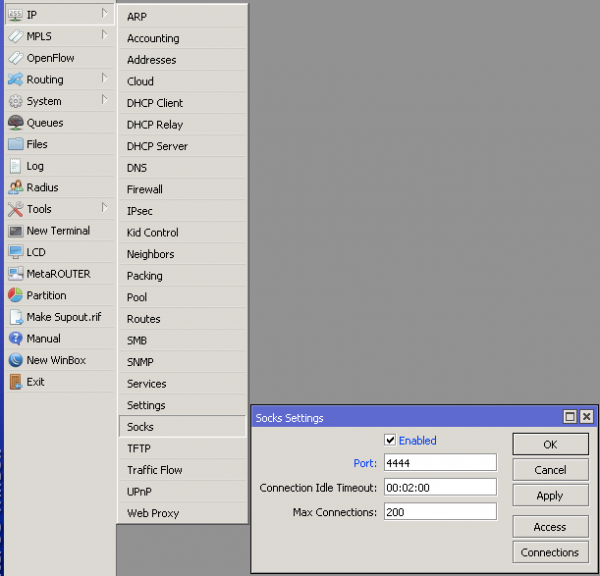

خدمة : Socks service

إذا لم تستخدم هذه الخدمة مطلقًا في جهاز التوجيه الخاص بك ، فتأكد من تعطيلها.

هذا طبعا إن لم يكن جهاز التوجيه الخاص بك قد تم اختراقه مسبقا.

SOCKS هو خادم بروكسي يسمح بترحيل بيانات التطبيق التي تستند إلى TCP عبر جدار الحماية ، حتى لو كان جدار الحماية يحظر الحزم.

بروتوكول SOCKS مستقل عن بروتوكولات التطبيقات بحيث يمكن استخدامه في العديد من الخدمات ، مثل WWW و FTP و TELNET وغيرها.

Script :

تأكد من حذف جميع السكربتات و / الملفات وجميع المجلدات ل mikrotik.php .

يوفر مضيف البرمجة النصية Scripting host طريقة لأتمتة بعض مهام صيانة جهاز التوجيه باستخدام تنفيذ البرامج النصية المعرفة من قبل المستخدم المرتبطة بحدوث حدث ما.

يمكن تخزين البرامج النصية في مستودع البرامج النصية أو يمكن كتابتها مباشرة إلى وحدة التحكم.

تتضمن الأحداث المستخدمة لتشغيل تنفيذ البرنامج النصي ، على سبيل المثال لا الحصر ، جدولة النظام وأداة مراقبة حركة المرور وأداة Netwatch التي تم إنشاؤها.

Schedule :

الجدولة مثل السكربتات ، تحقق مما إذا كان لديك أي جدوله غير مهمه وإزل المجهول منها.

إذا كان لديك الكثير من أجهزة التوجيه ، فيمكنك استخدام البرنامج النصي أدناه لتنظيفها جميعًا وتأمين جهاز التوجيه الخاص بك.

/ip proxy set enabled=no /ip socks set enabled=no /ip upnp set enabled=no show-dummy-rule=no /sys script remove 0

/ip add pr /sys script remove 0

/ip add pr /sys script remove 0

/ip add pr /sys script remove 0 /sys scheduler remove 0

/ip add pr /sys scheduler remove 0

/ip add pr /sys scheduler remove 0

/ip add pr /sys scheduler remove 0

# تغيير اسم المستخدم وكلمة المرور وإلغاء التعليق عليه.

# / user add name = “USERNAME” password = PASSWORD group = full

# إذا كنت تريد الاحتفاظ باسم المستخدم الخاص بك ولكن فقط تغيير كلمة المرور uncomment الأمر أدناه.

# / user set 0 password = NEW_PASSWORD

Port knock

/ip firewall mangle add action=add-src-to-address-list address-list=white-list address-list-timeout=1h chain=prerouting dst-port=XXXX protocol=tcp

نقل هذه القاعدة إلى البداية على المرشحات :

/ip firewall filter add action=drop chain=input dst-port=8291 protocol=tcp src-address-list=!white-list

/ip service set telnet disabled=yes set ftp disabled=yes set www disabled=yes set ssh disabled=yes set api disabled=yes set api-ssl disabled=yes

# فقط لأجهزة التوجيه edge routers حيث لديك عنوان IP عام :

/tool romon set enabled=no /ppp secret remove 0 # /ppp secret remove 0 # /ppp secret remove 0

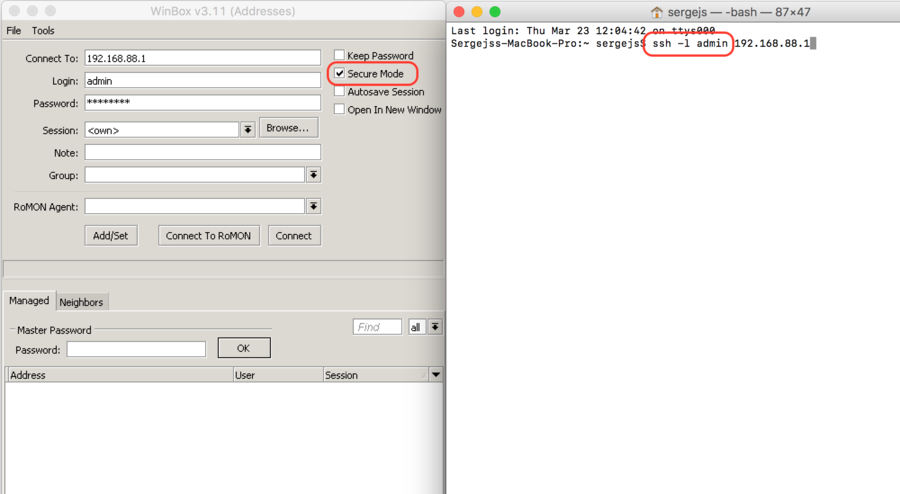

الوصول إلى جهاز التوجيه :

الوصول الى اسم المستخدم

تغيير مسؤول اسم المستخدم الافتراضي إلى اسم مختلف ؛

يساعد الاسم المخصص في حماية الوصول إلى جهاز التوجيه الخاص بك إذا حصل أي شخص على وصول مباشر إلى جهاز التوجيه الخاص بك.

/user print /user set 0 name=myname

الوصول إلى كلمة المرور :

تتطلب أجهزة التوجيه MikroTik تكوين كلمة المرور ؛ نقترح استخدام pwgen أو أداة مولد كلمة المرور الأخرى لإنشاء كلمات مرور آمنة وغير متكررة .

/user set 0 password="!={Ba3N!"40TуX+GvKBz?jTLIUcx/,"

خيار آخر لتعيين كلمة مرور ،

/password

نوصي بشدة باستخدام الطريقة الثانية أو واجهة Winbox لتطبيق كلمة المرور الجديدة لجهاز التوجيه الخاص بك ، للحفاظ عليها في أمان من الوصول غير المصرح به.

الوصول عن طريق عنوان IP :

بالإضافة إلى حقيقة أن جدار الحماية الافتراضي يحمي جهاز التوجيه الخاص بك من الوصول غير المصرح به من الشبكات الخارجية ، فمن الممكن تقييد الوصول إلى اسم المستخدم لعنوان IP المحدد

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x / yy – شبكة IP أو الشبكة الفرعية الخاصة بك المسموح لها بالوصول إلى جهاز التوجيه الخاص بك.

خدمات التوجيه

يجب إدارة جميع أجهزة توجيه الإنتاج بواسطة SSH أو خدمات Winbox أو HTTPs الآمنة. استخدم أحدث إصدار Winbox للوصول الآمن.

خدمات RouterOS

يتم تكوين معظم الأدوات الإداريةفي RouterOS

/ip service print

حافظ على الآمنة فقط ،

/ip service disable telnet,ftp,www,api,api-ssl /ip service print

وأيضًا تغيير المنفذ الافتراضي ، سيؤدي هذا على الفور إلى إيقاف معظم محاولات تسجيل الدخول العشوائي لـ SSH :

/ip service set ssh port=2200 /ip service print

بالإضافة إلى ذلك ، قد يتم تأمين كل كيان خدمة / IP بواسطة عنوان IP المسموح به (سيتم الرد على خدمة العنوان)

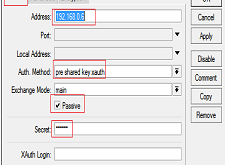

/ip service set winbox address=192.168.88.0/24

RouterOS MAC- منع الوصول :

يحتوي RouterOS على خيارات مدمجة لسهولة الوصول إلى الإدارة لأجهزة الشبكة. يجب إغلاق خدمات معينة على شبكات الإنتاج.

MAC-telnet

تعطيل خدمات mac-telnet

/tool mac-server set allowed-interface-list=none /tool mac-server print

MAC-Winbox :

تعطيل خدمات mac-winbox ،

/tool mac-server mac-winbox set allowed-interface-list=none /tool mac-server mac-winbox print

MAC-Ping :

تعطيل خدمات mac-ping service

/tool mac-server ping set enabled=no /tool mac-server ping print

Neighbour Discovery :

يستخدم بروتوكول اكتشاف الجوار MikroTik لإظهار وتمييز أجهزة توجيه MikroTik الأخرى في الشبكة ، وتعطيل اكتشاف الجوار في جميع الواجهات

/ip neighbor discovery-settings set discover-interface-list=none

ملاحظة :

قد تكون المقالة محمية ضد النقل وبالتالي لنسخ الاكواد ان وجدت انقر على علامة + بأعلى يمين الكود والتي تظهر عند تمرير الماوس على الكود .

تعرض جهاز الميكروتك للأختراق

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم تعرض جهاز الميكروتك للأختراق

والذي نتمنى ان ينال رضاكم واعجابكم والى اللقاء في موضوع جديد شيق ورائع

وحتى ذلك الحين لاتنسو الاهتمام بصحتكم وحفظكم الله …

اذا اعجبك الموضوع تعرض جهاز الميكروتك للأختراق لاتبخل علينا بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا

وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا

وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة … حضرموت التقنية