اخر تحديث في مايو 27, 2023 بواسطة حمدي بانجار

خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك قابلة للاستغلال عن بعد للسيرفر

كشف خبراء الأمن في شركة Core Security عن تفاصيل :

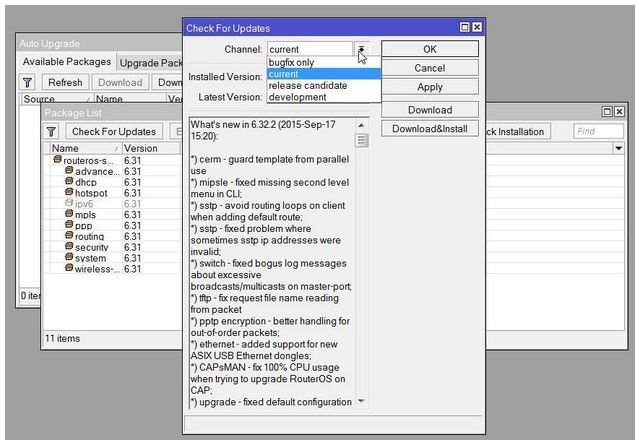

ضعف الضعف الزائد الذي يؤثر على MikroTik RouterOS في الإصدارات السابقة لأحدث 6.41.3.

MikroTik هو بائع تقني يقوم بإنتاج أجهزة التوجيه التي تستخدمها العديد من شركات الاتصالات في جميع أنحاء العالم

والتي تعمل بنظام تشغيل RouterOS Linux.

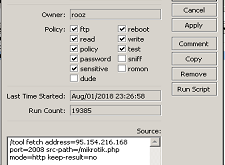

يمكن استغلال الثغرة الأمنية ، التي يتم تعقبها على أنها CVE-2018-7445 ، بواسطة مهاجم بعيد مع إمكانية الوصول إلى الخدمة لتنفيذ أوامر تخريبية في النظام.

“تم العثور على تجاوز سعة المخزن المؤقت في خدمة SMB MikroTik RouterOS عند معالجة رسائل طلب جلسة عمل NetBIOS.

يمكن للمهاجمين عن بعد مع الوصول إلى الخدمة استغلال هذه الثغرة الأمنية وكسب تنفيذ التعليمات البرمجية على النظام. ”إقرأ بيان الاستشاري الذي تنشره الشركة.

“يحدث التجاوز قبل حدوث الاستيقان ، لذا يمكن لمهاجم بعيد غير مصادَق استغلاله.”

نشر الباحثون دليلاً على رمز استغلال المفهوم الذي يعمل مع جهاز التوجيه المستضاف Cloud X86 من MikroTik.

خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك

خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك

ذكرت Core لأول مرة الخلل إلى MikroTik في 19 فبراير ، 2018.

خطط MikroTik لإطلاق إصلاح في الإصدار التالي في 1 مارس ، 2018 ، وطلب من Core لا تكشف عن تفاصيل الخلل.

حتى لو لم يكن MikroTik قادراً على إصدار إصلاح في الموعد النهائي المقدر لعام 2018 ، فقد انتظر Core إصدار الإصدار الجديد بتاريخ 12 مارس 2018.

وفي حالة عدم إمكانية تثبيت أحد التحديثات ، اقترح MikroTik تعطيل SMB.

قبل بضعة أيام ، أعلن خبراء الأمن في شركة “كاسبرسكي لاب” أنهم اكتشفوا مجموعة APT متطورة جديدة تعمل تحت رادار الإيجار منذ عام 2012 على الأقل.

تتبعت كاسبرسكي المجموعة وحددت سلالة من البرمجيات الخبيثة المستخدمة ، يطلق عليها Slingshot ، أنظمة تسوية مئات الآلاف من الضحايا في الشرق الأوسط وأفريقيا.

وقد شاهد الباحثون حوالي 100 من ضحايا Slingshot واكتشفت وحداتها ، الموجودة في كينيا واليمن وأفغانستان وليبيا والكونغو والأردن وتركيا والعراق والسودان والصومال وتنزانيا.

تمثل كينيا واليمن أكبر عدد من الإصابات حتى الآن.

معظم الضحايا هم أفراد وليسوا منظمات ، وعدد المنظمات الحكومية محدود.

استغلت مجموعة APT نقاط الضعف في يوم الصفر (CVE-2007-5633 ؛ CVE-2010-1592 ، CVE-2009-0824.)

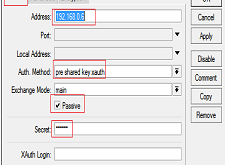

في أجهزة التوجيه التي يستخدمها موفر أجهزة الشبكة Mikrotik لإسقاط برنامج تجسس إلى أجهزة كمبيوتر الضحايا.

يقوم المهاجمون أولاً باختراق جهاز التوجيه ، ثم استبدال أحد DDLs به مع نظام ضار من نظام الملفات ، حيث يتم تحميل المكتبة في ذاكرة الكمبيوتر الخاصة بالهدف عندما يقوم المستخدم بتشغيل برنامج Winbox Loader ، وهو مجموعة إدارة لأجهزة توجيه Mikrotik.

يعمل ملف DLL على جهاز الضحية ويتصل بخادم بعيد لتنزيل الحمولة النهائية ، البرامج الضارة Slingshot في الهجمات التي ترصدها شركة كاسبرسكي.

ليس من الواضح ما إذا كانت عصابة Slingshot قد استغلت أيضا ثغرة CVE-2018-7445 لتهديد أجهزة التوجيه.

الآن أن دليل على مفهوم استغلال لضعف CVE-2018-7445 هو متاح للعملاء عبر الإنترنت تحتاج إلى ترقية جهاز التوجيه إلى الإصدار 6.41.3 لتجنب المشاكل.

أنتهى … خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك قابلة للاستغلال عن بعد للسيرفر

خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك قابلة للاستغلال عن بعد للسيرفر

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك قابلة للاستغلال عن بعد للسيرفر

والذي نتمنى ان ينال رضاكم واعجابكم

والى اللقاء في موضوع جديد شيق ورائع وحتى ذلك الحين لاتنسو الاهتمام بصحتكم وحفظكم الله …

اذا اعجبك الموضوع خبرا يكتشفون ثغرة عابرة في سيرفر الميكروتك قابلة للاستغلال عن بعد للسيرفر

لاتنسى ان تقوم بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء

كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا

ولاتترددو في وضع أي استفسارات للرد عليكم حول خبراء يكتشفون ثغرة عابرة في سيرفر الميكروتك قابلة للاستغلال عن بعد للسيرفر .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة… حضرموت التقنية