اخر تحديث في يونيو 29, 2023 بواسطة حمدي بانجار

كيفية أعداد جدار الحماية على ميكروتك وإضافة عناوين IP الى القوائم السوداء

هذا الموضوع سنشرح فية :

جدار الحماية لـ Brute-force attack – SSH ، TELNET

جدار الحماية لـ Brute-force attack – WINBOX

جدار الحماية لـ Brute-force attack – FTP

كشف بورت الماسح الضوئي

احباط icmp (ping)

السماح للتوصيل عبر PPtP

إضافة عنوان IP في القائمة السوداء في Mikrotik

جدار الحماية لهجوم Brute-force attack – SSH ، TELNET ، WINBOX :-

الخطوة 1 :-

في Mikrotik انقر فوق New terminal والصق الأمر التالي :

[mslavov@MartinS] > /ip firewall filter

الخطوة 2 :-

أضف القواعد التالية لهجوم Brute-force في New terminal لـ SSH و Telnet:

add action=drop chain=forward comment=”Drop SSH brute forcers” \

src-address-list=ssh_blacklist

add action=add-src-to-address-list address-list=ssh_blacklist \

address-list-timeout=4w2d chain=forward connection-state=new dst-port=\

22,23 in-interface=ether1 protocol=tcp src-address-list=ssh_stage3

add action=add-src-to-address-list address-list=ssh_stage3 \

address-list-timeout=5m chain=forward connection-state=new dst-port=22,23 \

in-interface=ether1 protocol=tcp src-address-list=ssh_stage2

add action=add-src-to-address-list address-list=ssh_stage2 \

address-list-timeout=5m chain=forward connection-state=new dst-port=22,23 \

in-interface=ether1 protocol=tcp src-address-list=ssh_stage1

add action=add-src-to-address-list address-list=ssh_stage1 \

address-list-timeout=5m chain=forward connection-state=new dst-port=22,23 \

in-interface=ether1 protocol=tcp

الخطوة 3 :-

أضف القواعد التالية لهجوم Brute-force في New terminal لـ Winbox:

add action=drop chain=input comment=”Drop Winbox brute forcers” \

src-address-list=”Winbox Black List”

add action=add-src-to-address-list address-list=”Winbox Black List” \

address-list-timeout=4w2d chain=input connection-state=new dst-port=\

8291,1723 in-interface=ether1 protocol=tcp src-address-list=\

“Winbox Stage 3″

add action=add-src-to-address-list address-list=”Winbox Stage 3″ \

address-list-timeout=5m chain=input connection-state=new dst-port=\

8291,1723 in-interface=ether1 protocol=tcp src-address-list=\

“Winbox Stage 2″

add action=add-src-to-address-list address-list=”Winbox Stage 2″ \

address-list-timeout=5m chain=input connection-state=new dst-port=\

8291,1723 in-interface=ether1 protocol=tcp src-address-list=\

“Winbox Stage 1″

add action=add-src-to-address-list address-list=”Winbox Stage 1″ \

address-list-timeout=5m chain=input connection-state=new dst-port=\

8291,1723 in-interface=ether1 protocol=tcp

الخطوة 4 :-

أضف القواعد التالية لهجوم Brute-force في New terminal لـ FTP:

add action=drop chain=forward comment=”Drop FTP brute forcers” dst-port=21 \

protocol=tcp src-address-list=ftp_blacklist

add chain=forward content=”530 Login incorrect” dst-limit=\

1/1m,3,dst-address/1m protocol=tcp

add action=add-dst-to-address-list address-list=ftp_blacklist \

address-list-timeout=4w2d chain=forward content=”530 Login incorrect” \

protocol=tcp

الخطوة 5 :-

أضف القواعد التالية لـ Port Scanner:

add action=drop chain=input comment=”Dropping Port Scanners – input” \

src-address-list=”port scanners”

add action=drop chain=forward comment=”Dropping Port Scanners – forward” \

src-address-list=”port scanners”

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – Port scanners to list ” protocol=tcp psd=\

21,3s,3,1

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – NMAP FIN Stealth scan” protocol=tcp tcp-flags=\

fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – SYN/FIN scan” protocol=tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – SYN/RST scan” protocol=tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – FIN/PSH/URG scan” protocol=tcp tcp-flags=\

fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – ALL/ALL scan” protocol=tcp tcp-flags=\

fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=4w2d chain=input comment=\

“Dropping Port Scanners – NMAP NULL scan” protocol=tcp tcp-flags=\

!fin,!syn,!rst,!psh,!ack,!urg

الخطوة 7 :-

احباط icmp (ping) – يجب عليك تغيير 100.100.100.100 مع ip الخاص بك لكرت الخروج الحقيقي.

add action=reject chain=input comment=”Drop icmp WAN” dst-address=\

100.100.100.100 in-interface=ether1 protocol=icmp reject-with=\

icmp-host-unreachable

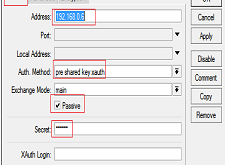

الخطوة 8 :-

السماح بالاتصال عبر PPtP:

add chain=input comment=PPtP dst-port=1723 protocol=tcp

add chain=input protocol=gre

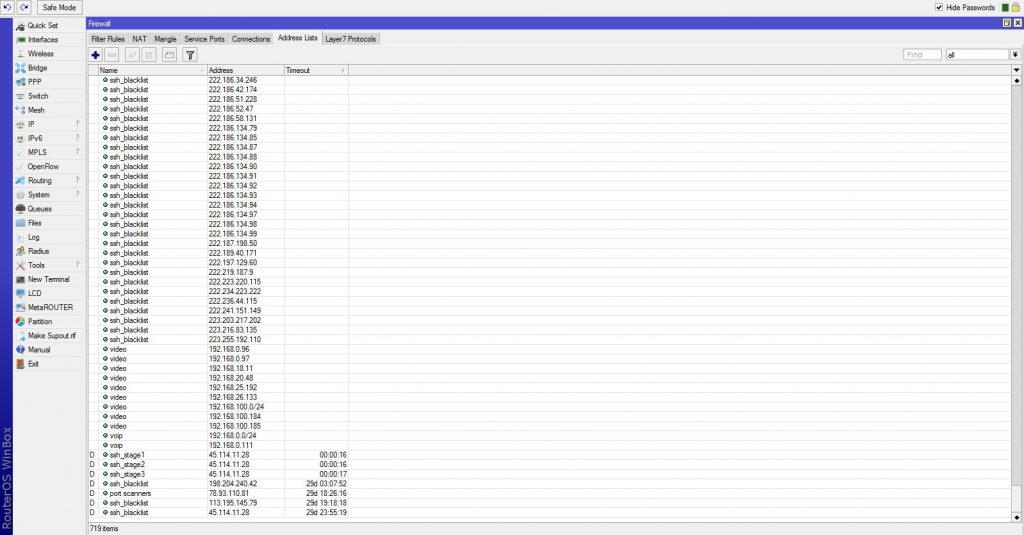

يمكنك تغيير القواعد إذا كنت تريد. يمكنك تغيير المهلة لكل مرحلة. عندما يتم حظر عنوان IP يمكنك أن تراه في

Firewall -> Address Lists

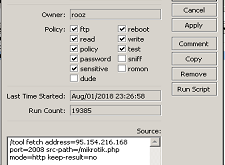

إضافة عنوان IP في القائمة السوداء في Mikrotik :-

لمجموعة العناوين المحظورة لاستخدامها قم بتحميل الملف وضعه في نيوترمنال .

كيفيه أعداد جدار الحماية على ميكروتك

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم بعنوان كيفية أعداد جدار الحماية على ميكروتك وإضافة عناوين IP الى القوائم السوداء

اذا اعجبك الموضوع لاتنسى ان تقوم بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة… حضرموت التقنية