اخر تحديث في يونيو 29, 2023 بواسطة حمدي بانجار

حظر منافذ المسح لبورتات الميكروتك لمنع المتطفلين من الوصول لمعلومات السيرفر

يعد فحص المنفذ هو الخطوة الأولى للمتطفلين للعثور على المنفذ المفتوح من الشبكة أو الخادم الخاص بك .

كما أنه أمر خطير جدًا إذا سمحت لهم بفحص الشبكة دون وجود مانع لذلك.

واذا لم تقم بتغيير وإخفاء المنفذ الافتراضي الخاص بك ، مثل المنفذ 8080 لـ HTTP ، سوف يجد المنفذ الخاص بك بسهولة باستخدام برنامج الماسح للمنافذ مثل Nmap أو Angry Super Scanner أو Super Scan.

عندما يجدون المخترقين المنفذ المفتوح على شبكتك :

يمكنهم بعد ذلك الانتقال الى الخطوة الأخرى مثل Bruteforce Attack لكسر اسم المستخدم وكلمة المرور.

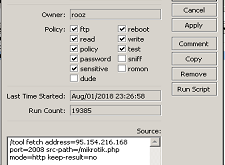

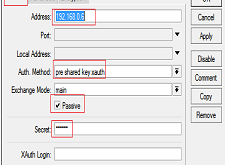

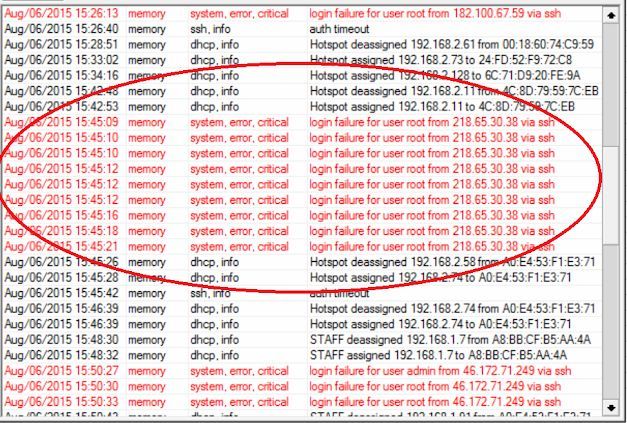

هذه الصورة أدناه كمثال عندما يعرف المخترق رقم المنفذ الخاص بك والهجوم باستخدام تقنية attack :

لذلك ، لا نريد أن يحدث مثل هذا

اذا لعمل الوقاية ، يجب علينا إنشاء قواعد جدار الحماية لمنع مسح الشبكة الخاصة بنا وأيضا يمكننا تسجيل عناوين IP للمتسللين 😆 .

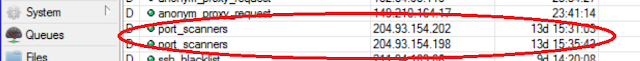

باستخدام قائمة العناوين هذه ، يمكننا احباط الاتصال من IP التالي:

in /ip firewall filter

add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="Port scanners to list " disabled=no

بعد ذلك ، يمكننا اكتشاف مسح المنفذ من مجموعات مختلفة من إشارات TCP.

add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP FIN Stealth scan"

add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/FIN scan"

add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/RST scan"

add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="FIN/PSH/URG scan"

add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="ALL/ALL scan"

add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP NULL scan"

ثم ، سنقم بإسقاط بيانات حزم المخترق باستخدام :–

add chain=input src-address-list="port scanners" action=drop comment="dropping port scanners" disabled=no

الان ، لا يمكنهم لمس شبكتك مرة أخرى ، حتى مجرد اختبار ping عنوان IP الخاص بك

حظر منافذ المسح لبورتات الميكروتك

الى هنا نكون وصلنا الى نهاية موضوعنا اليوم والذي نتمنى ان ينال رضاكم واعجابكم والى اللقاء في موضوع جديد شيق ورائع وحتى ذلك الحين لاتنسو الاهتمام بصحتكم وحفظكم الله …

اذا اعجبك الموضوع حظر منافذ المسح لبورتات الميكروتك لاتنسى ان تقوم بمشاركتة على مواقع التواصل الاجتماعي ليستفيذ منه الغير,كما نتمنى اشتراككم في قناة الموقع على اليوتيوب بالضغط هنا وكذلك الاشتراك في مجموعة الفيس بوك بالضغط هنا والتيليقرام بالضغط هنا وكذلك التسجيل بالموقع لتتمكنو من تحميل بعض الملفات الخاصة بالأعضاء كما يمكنكم رفع ملفاتكم مجانا على مركز ملفات حضرموت التقنية بالضغط هنا ولاتترددو في وضع أي استفسارات للرد عليكم .

دمتم بكل ود والسلام عليكم ورحمة الله وبركاتة\\… حضرموت التقنية